Znemožnit záškodníkovi odposlech drátové sítě je relativně triviální záležitost, kabely a přípojky sítě jsou obehnány zdmi. U bezdrátové sítě to je mírně obtížnější. Rádiové vlny bezdrátové sítě a v nich obsažené informace, které by měly zůstat uvnitř, prostupují daleko za zdi budov, kde se vystavují citlivým anténám lidí, kteří jsou v jejich dosahu. V horším případě lidem, kteří z toho chtějí něco mít, lidem, co mají nutkání „chytnout“ si nějaká ta data, která přece „jen tak letí kolem“, vytáhnout z nich zajímavé informace a ty potom použít ve svůj prospěch (ve váš neprospěch).

Dva díly z seriálu Zabezpečte si síť věnuji právě problematice bezpečnosti bezdrátových WiFi sítí. V tomto díle vám ukážu, čeho se vyvarovat. Pokud vás po přečtení tohoto dílu opustí „falešný pocit bezpečí“, doporučuji přečíst i díl příští, ve kterém budu řešit už technicky vyspělé šifrovací algoritmy, díky kterým lze zabránit nechtěnému počinu, jenž by se dal přirovnat k rozházení papírů z vašeho šuplete po ulicích kolem domu.

Za prvé chci vyvrátit jednu „pověru“ o bezpečnosti sítě.

Zneužití ARP protokolu v bezdrátové síti

Předvedu na naší (fiktivní) síti (kterou jsem vám představil v prvním díle). Mnoho lidí nevynakládá dostatečné úsilí na zabezpečení své bezdrátové sítě i z toho důvodu, protože si myslí, že když síť není velká a není v ní moc počítačů, je tam třeba jeden jeden notebook nebo mobilní telefon, z kterého se stejně neprovádějí žádné „super tajné“ datové přenosy, ty se přece provádějí na počítačích připojených na drátovou síť, tím pádem citlivá data nelétají jen tak vzduchem a nemůže je nikdo na dálku odposlechnout.

Pravda je ale opakem. Útočník může zneužít ve svůj prospěch (již známou) slabinu v ARP protokolu, díky které dokáže na sebe přesměrovat veškerou komunikaci v síti, tudíž zdůrazňuji i komunikaci v drátové síti. Je to takřka nepředstavitelné, ale záškodník tímto dosáhne toho, že data, která původně „nerušeně“ proudila po drátě, najednou bez naší vůle letí vzduchem a ještě skrz záškodníkův počítač.

Proto doporučuji, nebrat toto na lehkou váhu a zbavit se této zranitelnosti, kterou jsem již řešil v prvním díle, dále toto doporučuji aplikovat i na bezdrátovou síť.

Předpokládám, že na vaší síti již nějaký ten obraný mechanizmus používáte, proto si můžete udělat představu o tom, jestli je pro vás dostatečný, popřípadě zvolit lepší řešení.

Filtrování počítačů pomocí MAC adres

Tento obranný mechanizmus je založen na identifikaci každého počítače svojí jedinečnou MAC adresou. Nepohodlné je to ale proto, že musíte každý nový počítač nastavovat. Nastavení spočívá v tom, že vy nadefinujete routeru povolené MAC adresy. To provedete v nastavení routeru. Nastavení hledejte pod názvem „MAC Filtering“. Nejdříve musíte zjistit MAC adresy všech počítačů, které se budou do bezdrátové sítě připojovat. To provedete například známým příkazem:

Linux: ifconfig

Windows: ipconfig /all

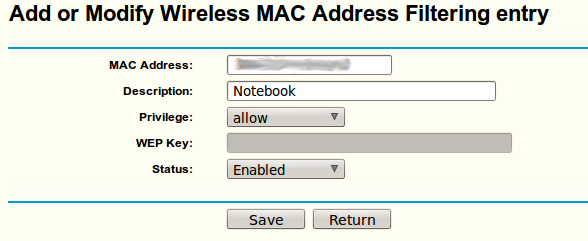

Dále zadáte všechny zjištěné MAC adresy do MAC adres filtru, bude to vypadat asi jako na tomto obrázku.

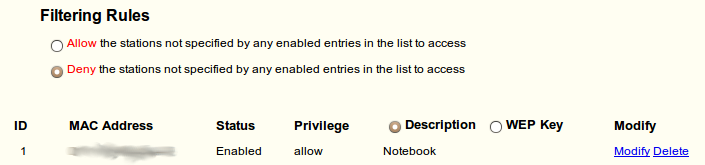

Poté musíte ještě nastavit, aby MAC adres filtr odmítal všechny ostatní počítače.

Doporučuji tento způsob zabezpečení brát s rezervou popřípadě ho vůbec nepoužívat nebo ho použít pouze v kombinaci s jiným zabezpečením, je totiž velice chabý, vysvětlím proč.

Myslím, že nemusím připomínat, že vůbec neřeší obranu proti odposlechu. Řeší pouze to, aby se do sítě nepřipojil nezvaný host. Ale pokud se onen nezvaný host trochu vyzná, může odposlechnout a zjistit z probíhající komunikace v síti MAC adresy počítačů. Poté si změní svoji MAC adresu na adresu nějakého počítače v síti, za který se může vydávat, tudíž se může plnohodnotně připojit do sítě.

I přesto, že bych tento obranný mechanizmus vůbec nezařadil do kolonky zabezpečení, se docela hojně používá, dokonce i u větších sítí.

Poznámka:Záškodník může z probíhající komunikace zjistit MAC adresy počítačů, i když je síť chráněna šifrovacím algoritmem (např. WEP).